Q27. Beziehen Sie sich auf das Szenario.

# Einführung in den Kunden

Sie unterstützen ein Unternehmen beim Hinzufügen von Aruba ClearPass zu seinem Netzwerk, das Aruba-Netzwerkinfrastrukturgeräte verwendet.

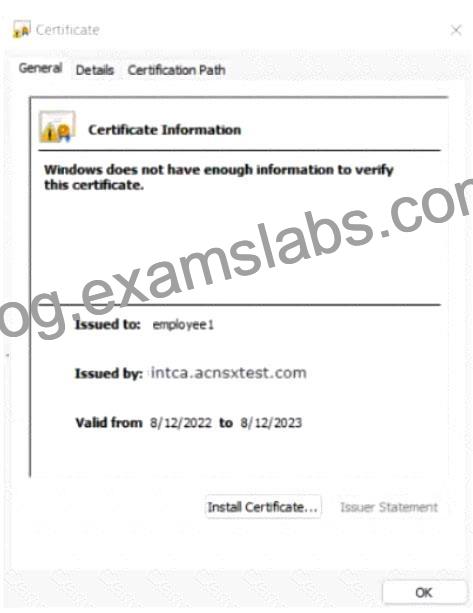

Das Unternehmen hat derzeit eine Windows-Domäne und eine Windows-CA. Die Windows-CA stellt Zertifikate für Domänencomputer, Domänenbenutzer und Server wie Domänencontroller aus. Ein Beispiel für ein von der Windows-CA ausgestelltes Zertifikat ist hier zu sehen.

Das Unternehmen ist dabei, den Microsoft Endpoint Manager (Intune) zur Verwaltung seiner mobilen Clients hinzuzufügen.

Der Kunde behält das On-Prem AD vorerst bei und nutzt Azure AD Connect zur Synchronisierung mit Azure AD.

# Anforderungen für die Ausstellung von Zertifikaten für mobile Clients

Das Unternehmen möchte ClearPass Onboard verwenden, um Zertifikate automatisch an mobile Clients zu verteilen, die bei Intune angemeldet sind. Während dieses Prozesses sollte Onboard mit Azure AD kommunizieren, um die Clients zu validieren. Für dieses Szenario sollte auch eine hohe Verfügbarkeit gewährleistet sein, d. h., die Clients sollten in der Lage sein, Zertifikate von Teilnehmer 2 zu erhalten, wenn Teilnehmer 1 ausgefallen ist.

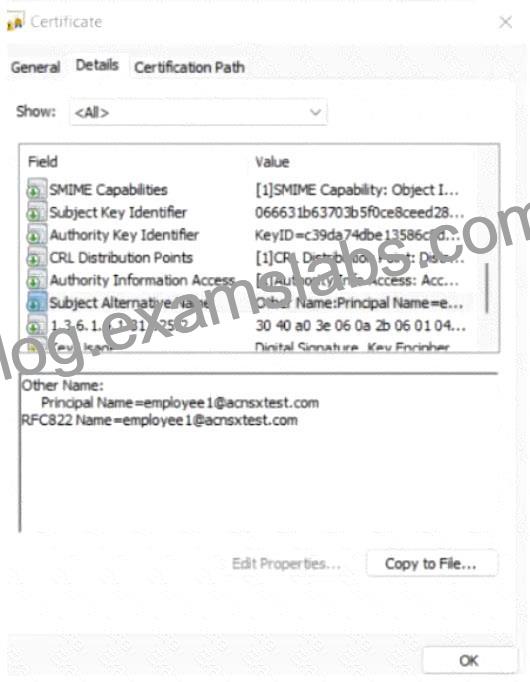

Die Intune-Administratoren beabsichtigen, Zertifikatsprofile zu erstellen, die ein UPN-SAN mit dem UPN des Benutzers enthalten, der das Gerät registriert hat.

# Anforderungen für die Authentifizierung von Clients

Der Kunde verlangt, dass alle Arten von Clients eine Verbindung herstellen und sich bei derselben Unternehmens-SSID authentifizieren.

Das Unternehmen möchte, dass CPPM diese Authentifizierungsmethoden verwendet:

EAP-TLS zur Authentifizierung von Benutzern auf in Intune registrierten mobilen Clients

TEAR, mit EAP-TLS als innerer Methode zur Authentifizierung von Windows-Domänencomputern und den darauf befindlichen Benutzern Damit EAP-TLS (allein oder als TEAP-Methode) erfolgreich ist, müssen die Clients diese Anforderungen erfüllen:

Ihr Zertifikat ist gültig und wurde nicht widerrufen, wie durch OCSP bestätigt wurde.

Der Benutzername des Kunden stimmt mit einem Konto in AD überein

# Anforderungen für die Zuweisung von Mandanten zu Rollen

Nach der Authentifizierung möchte der Kunde, dass das CPPM Clients auf der Grundlage der folgenden Regeln ClearPass-Rollen zuweist:

Clients mit von Onboard ausgestellten Zertifikaten wird die Rolle "mobile-onboarded" zugewiesen Clients, die die TEAP-Methode 1 bestanden haben, wird die Rolle "domain-computer" zugewiesen Clients in der AD-Gruppe "Medical" wird die Rolle "medical-staff" zugewiesen Clients in der AD-Gruppe "Reception" werden der Rolle "reception-staff" zugewiesen Der Kunde verlangt von CPPM, dass authentifizierte Clients den AOS-Firewall-Rollen wie folgt zugewiesen werden:

Medizinisches Personal auf mobilen Clients der Firewall-Rolle "medical-mobile" zuweisen Andere mobile Clients der Firewall-Rolle "mobile-other" zuweisen Medizinisches Personal auf Domänencomputern der Firewall-Rolle "medical-domain" zuweisen Alle Empfangsmitarbeiter auf Domänencomputern der Firewall-Rolle "reception-domain" zuweisen Alle Domänencomputer, auf denen kein gültiger Benutzer angemeldet ist, der Firewall-Rolle "computer-only" zuweisen Anderen Clients den Zugriff verweigern

# Sonstige Anforderungen

Die Kommunikation zwischen ClearPass-Servern und AD-Domänencontrollern vor Ort muss verschlüsselt werden.

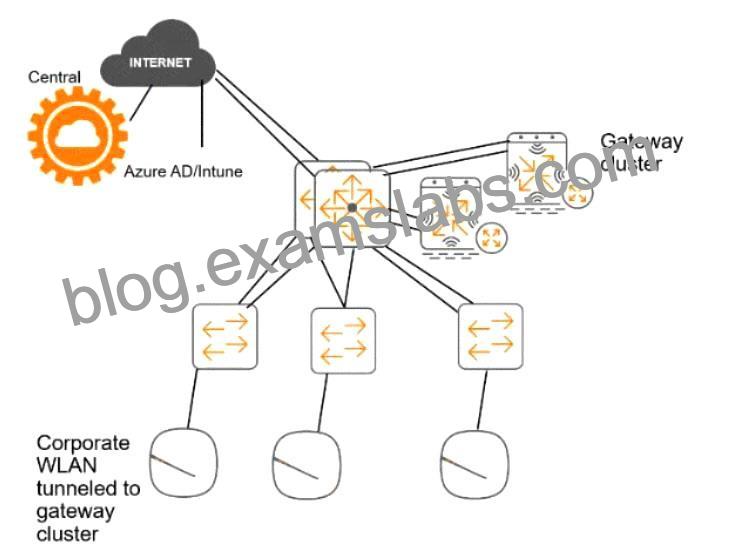

# Netzwerktopologie

Als Netzwerkinfrastruktur verfügt dieser Kunde über Aruba APs und Aruba Gateways, die von Central verwaltet werden. Die APs verwenden getunnelte WLANs, die den Datenverkehr zum Gateway-Cluster tunneln. Der Kunde verfügt außerdem über AOS-CX-Switches, die zu diesem Zeitpunkt nicht von Central verwaltet werden.

# ClearPass-Cluster-IP-Adressierung und Hostnamen

Der ClearPass-Cluster eines Kunden hat diese IP-Adressen:

Herausgeber = 10.47.47.5

Teilnehmer 1 = 10.47.47.6

Teilnehmer 2 = 10.47.47.7

Virtuelle IP mit Teilnehmer 1 und Teilnehmer 2 = 10.47.47.8

Der DNS-Server des Kunden hat diese Einträge

cp.acnsxtest.com = 10.47.47.5

cps1.acnsxtest.com = 10.47.47.6

cps2.acnsxtest.com = 10.47.47.7

radius.acnsxtest.com = 10.47.47.8

onboard.acnsxtest.com = 10.47.47.8

Der Kunde hat nun beschlossen, dass er CPPM benötigt, um bestimmte mobile Geräte, die an Bord sind, einem

AOS-Benutzerrolle "Nurse-Call". Dies sind mobile Geräte, die mit einer IP-Adresse kommunizieren

10.1.18.12 über Port 4343.

Was sind die Voraussetzungen für die Erfüllung dieser Anforderung?

Eine Antwort hinterlassen